Qu'est-ce que la cryptographie ?

La cryptographie est la pratique qui consiste à garder les informations secrètes, en les chiffrant de telle sorte qu'elles ne puissent pas être décryptées dans un délai acceptable. La cryptographie est très ancienne et a une fonction importante dans le monde des cryptocurrency. Dans cette leçon, nous ferons le point sur les formes que les gens ont inventées au fil du temps et où nous en sommes aujourd'hui dans ce domaine.

Bref résumé

✔️ La cryptographie est la pratique qui consiste à garder les informations secrètes, en les chiffrant ou en les cachant de telle sorte qu'elles ne puissent pas être décryptées par quiconque n'ayant pas accès à la bonne clé.

✔️ La cryptographie comporte deux types de clés : symétriques et asymétriques. Les clés symétriques sont utilisées au quotidien et les clés asymétriques, notamment dans les cryptocurrency, ont une clé publique et une clé privée.

✔️ La cryptographie a été utilisée tout au long de l'histoire, notamment dans l'Égypte ancienne et à l'époque de César.

✔️ La cryptographie a été utilisée par les gouvernements et les organisations pour crypter et décrypter les messages, et elle a traditionnellement joué un rôle important dans la guerre.

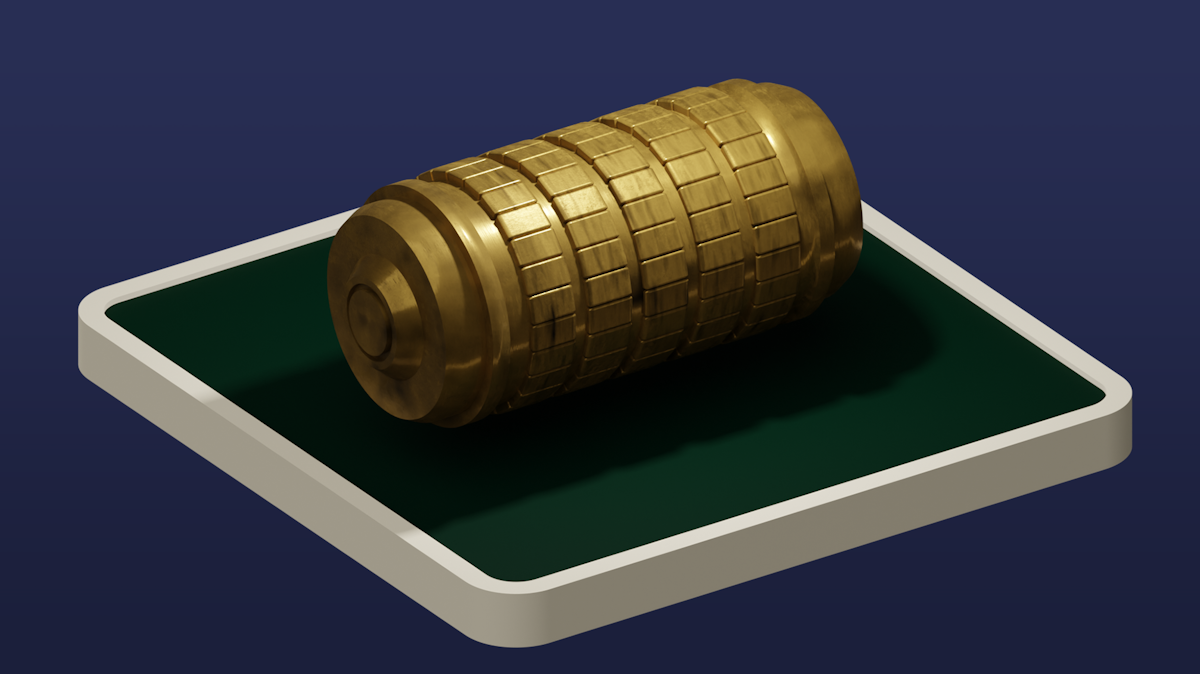

Cryptographie

La cryptographie est la pratique qui consiste à garder des informations secrètes. C'est un composé de deux mots grecs, kryptos et graphein. Kryptos signifie caché et graphein signifie écrire ou dessiner. Tu dessines ou écris donc des messages cachés.

Qu'est-ce qu'un effort acceptable ?

L'art de la cryptographie consiste à crypter ou à cacher des informations de telle sorte qu'un cryptanalyste à l'écoute ne puisse pas déduire des données qui sont les personnes concernées et quelles informations sont transmises contre un effort acceptable.

Un effort acceptable pourrait signifier, par exemple, le déchiffrer en quelques jours ou décennies. Un effort inacceptable doit impliquer des nombres d'années que les gens ne vivent pas, disons 100 ans ou plus.

Par exemple, on sait que si tu crées un mot de passe compliqué avec plusieurs lettres, chiffres, majuscules et signes de ponctuation différents et que tu le fais durer un certain nombre de caractères que, lors d'une attaque par force brute (en essayant simplement toutes les combinaisons possibles), il faudra à un ordinateur puissant des centaines voire des milliers d'années pour deviner le mot de passe. Et c'est ce que tu as deviné : c'est un effort inacceptable !

Clés cryptographiques

La cryptographie est utilisée pour donner uniquement à l'expéditeur et au destinataire les clés et le cryptage nécessaires, afin que personne ne puisse écouter.

La cryptographie utilise deux types de clés : la variante symétrique et la variante asymétrique. Dans la variante symétrique, l'expéditeur et le destinataire disposent du même jeu de clés et la clé de décryptage est connue avant l'envoi du message.

La variante asymétrique est la plus courante dans les cryptocurrency. Elle implique un clé publique et privée. Alors que la clé publique peut être connue de n'importe qui, la clé privée n'est détenue que par une seule personne, car elle donne accès aux pièces elles-mêmes. Quiconque possède la clé privée peut dépenser ces pièces.

Première utilisation de clés asymétriques

Cette variante a été utilisée pour la première fois par Diffie et Hellman. Avant que ces deux-là ne proposent cette solution, il fallait faire appel à des coursiers pour livrer la clé de décodage, ce qui était bien sûr plutôt encombrant et coûteux.

De nos jours, c'est la variante hybride qui est le plus souvent utilisée dans les entreprises et les gouvernements. La forme symétrique pour l'usage quotidien et la variante asymétrique pour transmettre la clé privée. Ils procèdent ainsi parce que la variante asymétrique implique une plus grande puissance de traitement et donc des coûts et qu'elle est plus lente.

Exemples connus de cryptographie

Dans l'Antiquité, la cryptographie existait déjà parce que les messages pouvaient être si importants que seul le destinataire possédant la clé devait pouvoir en lire le contenu.

La cryptographie dans l'Antiquité

En Égypte, certaines tombes présentent des hiéroglyphes anormaux. Il est plus que probable qu'il s'agissait d'une sorte d'écriture secrète que seules les personnes qui connaissaient la clé pouvaient lire.

Le Kama Sutra contient également de la cryptographie.

Dans ses écrits, l'écrivain grec Lysandre parle de la scytale, qui était utilisée à l'époque d'Alexandre le Grand.

César ne pouvait donc pas être en reste, même si son cryptogramme de César était assez facile à déchiffrer avec l'analyse des fréquences. César a utilisé un décalage des lettres de, disons, 5 caractères. A devient alors f, b devient g, et ainsi de suite. Comme les gens savent quelles lettres sont utilisées le plus souvent, tu peux craquer ce système.

Des secrets célèbres

L'une des histoires les plus tristement célèbres sur la cryptographie provient de la trahison de Babington. La cryptographie de Babington a été brisée par Phelippes. Celle-ci contenait le complot de la reine d'Écosse Marie contre la reine Élisabeth 1 pour l'assassiner. Elle a donc été condamnée pour haute trahison.

Le secret de Louis 14 n'a pas été rompu pendant longtemps.

Au 17e siècle, toutes les superpuissances avaient leur propre "salle noire". Celles-ci s'occupaient du codage et du décodage des messages. Napoléon a été vaincu grâce à cela, car Scovell avait cassé le code secret de Napoléon et Wellington savait exactement ce que Napoléon préparait.

La cryptographie dans la littérature

Edgar Allan Poe a popularisé la cryptographie en écrivant sur le sujet dans un magazine et plus tard dans sa novella "Le scarabée d'or".

Arthur Conan Doyle a demandé à Sherlock Holmes d'utiliser la cryptographie pour résoudre l'énigme dans "Le conte des danseurs", où une pose donnait un indice sur la lettre à utiliser.

Jules Verne et Dan Brown ont également utilisé la cryptographie dans leurs histoires.

Enigma

Une histoire qui te sera familière est celle d'Enigma, la machine à chiffrer des Allemands, surtout connue pour les U-boats, que les Britanniques et les Polonais avaient déchiffrée.

Le langage secret est également utilisé par les parents lorsqu'ils partagent des messages dans une langue étrangère en compagnie de leur progéniture, s'ils ne sont pas destinés aux oreilles des enfants.

Comment fonctionne la cryptographie ?

D'une manière générale, la cryptographie fonctionne comme suit :

Tu veux envoyer un message à une autre personne mais personne ne doit savoir ce qu'il contient. C'est le texte clair, ou message compréhensible.

Tu le convertis en texte chiffré, qui est une représentation cryptographique en chiffres du texte. Sans la clé requise, personne ne peut lire ce texte, sauf le destinataire, qui détient la clé.

Le destinataire utilise sa clé pour convertir le texte chiffré en texte clair. Il peut maintenant lire le message.